Molti server e client sono vulnerabili: cos’è in grado di fare un malintenzionato che sfrutta tale bug? Scopriamolo subito e corriamo ai ripari.

![]()

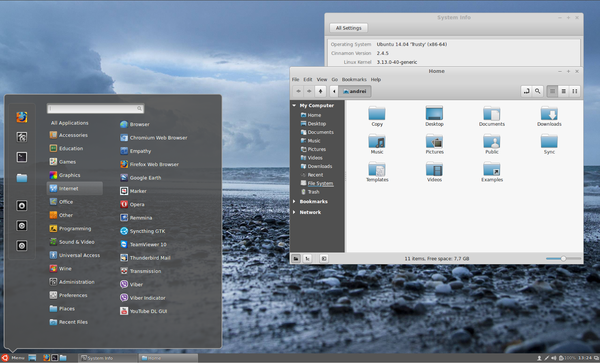

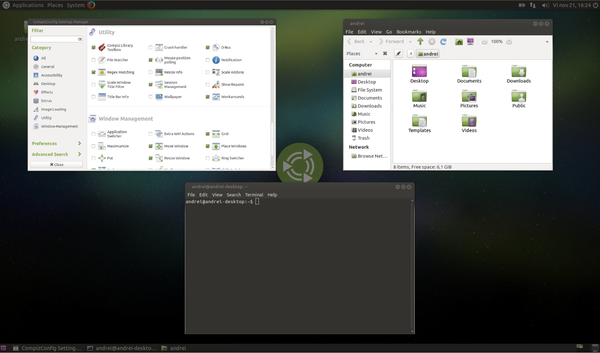

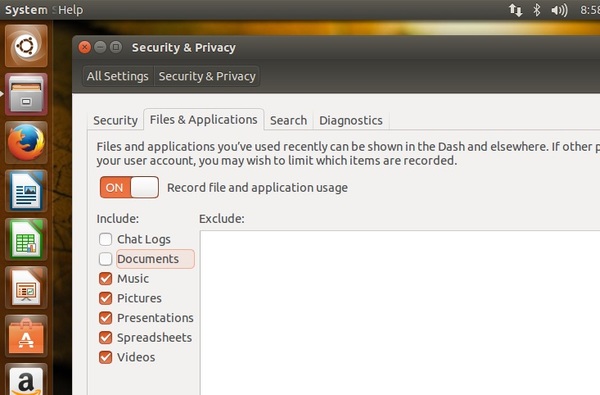

Non è un fantasma, ma un bug che tormenta Linux da un bel po’ di tempo, esattamente dal 2000. Il suo nome, deriva da GetHOST, le funzioni che un malintenzionato è in grado di sfruttare per invadere anche remotamente un qualsiasi sistema vulnerabile. Recentemente, i ricercatori della società Qualys hanno scoperto che GHOST è presente nella release 2.2 di Glibc (GNU C Library). C’è da preoccuparsi? Un po’ sì e un po’ no. Già, perché in realtà nel 2013 è stato rilasciato un aggiornamento che avrebbe dovuto mettere una pezza su tale problematica ma, non essendo stato classificato come relativo proprio ad un problema di sicurezza, le distro con supporto a lungo termine ancora in circolazione sono ancora vulnerabili. Pensiamo ad esempio a Ubuntu 12.04, Debian 7, CentOS 6 e 7.

GHOST rappresenta un rischio per l’esecuzione di codice remoto che rende incredibilmente facile per un utente malintenzionato sfruttare una macchina. Ad esempio, un utente malintenzionato potrebbe inviare una semplice e-mail su un sistema basato su Linux e automaticamente ottenere l’accesso completo a quella stessa macchina. Dato il gran numero di sistemi basati su glibc, crediamo che tale vulnerabilità sia abbastanza grave e deve essere risolta immediatamente.

Queste le parole di Wolfgang Kandek, CTO di Qualys. Se vogliamo scoprire di più sulla vulnerabilità in questione, possiamo fare un salto su questa pagina. Ma possibile non ci sia già un metodo che ci permetta di dormire sonni tranquilli? Una soluzione in effetti c’è ed è disponibile qui.

Fonte: Phoronix