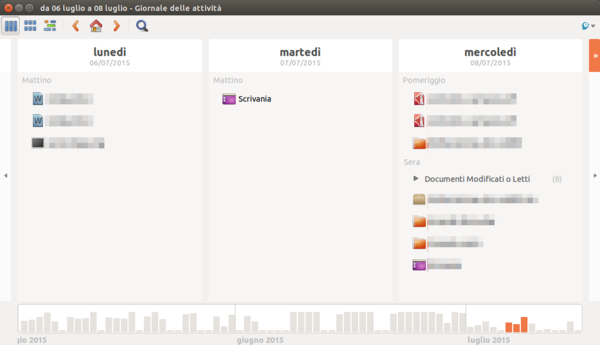

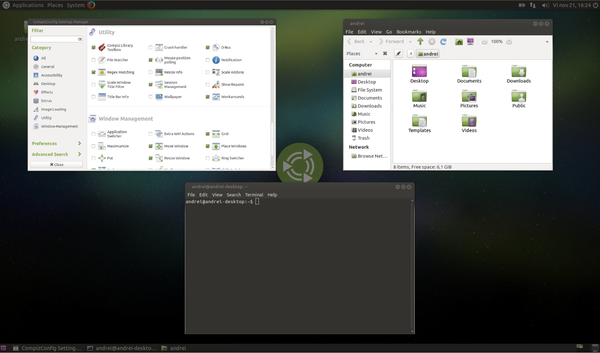

Il tool a riga di comando ci permette di osservare ogni movimento di un sistema. Scopriamo come installarlo, configurarlo e installarlo su Debian, Ubuntu e Fedora.

![]()

All’interno di Linux è presente un demone che monitora le chiamate di sistema e che permette agli amministratori di sistema di tenere traccia di ogni movimento. Il demone in questione si chiama auditd.

Anche se qualcuno ritiene che il suo utilizzo sia complesso, il tool in questione è realmente semplice da utilizzare. Per sfatare ogni mito, abbiamo deciso di metterlo alla prova. Scopriamo quindi come funziona.

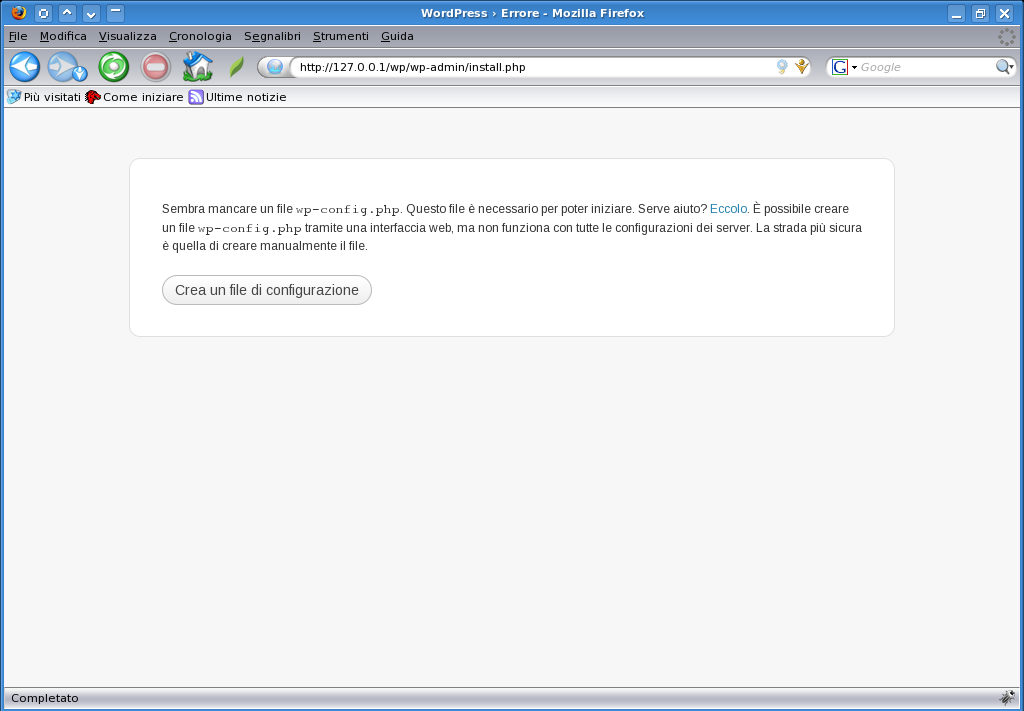

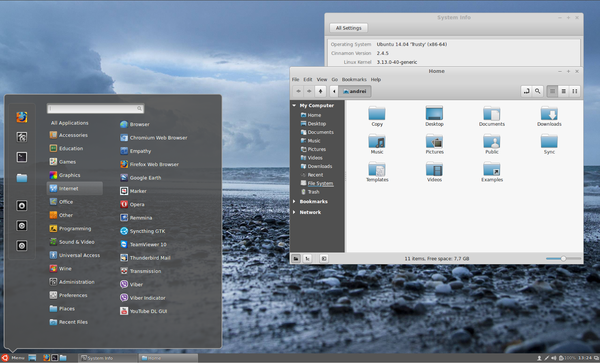

Se vogliamo installare lo strumento su Debian, Ubuntu o Linux Mint, ci basta avviare il terminale e lanciare il comando:

sudo apt-get install auditd

Nel caso di Fedora, CentOS e RHEL, invece:

sudo yum install audit

Al termine dell’installazione, il demone viene configurato per avviarsi automaticamente all’accesso del sistema. Ciò, nel caso di Debian e derivate. Per Fedora, CentOS e RHEL, è necessario lanciare:

chkconfig sudo auditd on

Possiamo quindi passare alla sua configurazione di base. Le vie che possiamo seguire sono essenzialmente due. La prima, si basa su un programma a riga di comando: AUDITCTL. L’altro, al contrario, consiste nella modifica del file di configurazione audit.rules che si trova nel percorso /etc/audit.

Ecco un esempio del file in questione:

# First rule - delete all

-D# increase the buffers to survive stress events. make this bigger for busy systems.

-b 1024# monitor unlink() and rmdir() system calls.

-a exit,always -S unlink -S rmdir# monitor open() system call by Linux UID 1001.

-a exit,always -S open -F loginuid=1001# monitor write-access and change in file properties (read/write/execute) of the following files.

-w /etc/group -p wa

-w /etc/passwd -p wa

-w /etc/shadow -p wa

-w /etc/sudoers -p wa# monitor read-access of the following directory.

-w /etc/secret_directory -p r# lock the audit configuration to prevent any modification of this file.

-e 2

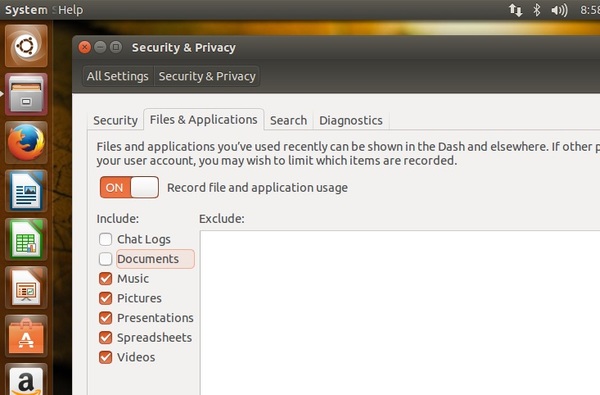

Al termine delle modifiche, lanciamo il comando:

sudo service auditd restart

per riavviare il servizio. Inizia quindi la generazione di un log in /audit/audit.log. Per interrogarlo, possiamo far affidamento ad un altro tool, ausearch.

Se ad esempio vogliamo verificare se il file /etc/passwd è stato letto, lanciamo il comando:

sudo ausearch -f /etc/passwd

Fonte: XModulo